"Hackear

Facebook", un tema bastante demandado, del cual recibo constantemente

mensajes de personas que me contactan a través de mis redes sociales,

pidiéndome que les ayude a hackear un Facebook, que les ayude a recuperar una

cuenta, que les enseñe a hackear, y otras peticiones similares. Debido a esto,

he decidido escribir una entrada hablando de este tema, y de esta manera

hacerles saber “las cosas como son”, ya que en internet hay centenares de

videos, o páginas que prometen “Hackear Facebook” de una forma mística, y

misteriosa solamente con un click, o con escribir el id de un perfil, en este

post les voy a enseñar los métodos con los cuales en realidad una persona

malintencionada podría vulnerar tu privacidad, y lo más importante; como

protegerte.

Antes que nada

hay que dejar claro, que para empezar la frase “Hackear Facebook” suele ser mal

utilizada, ya que las personas se refieren de esta manera a la acción de “robar

una cuenta”, lo cual es completamente diferente. ¿Hackear Facebook es posible?,

pues si, sin embargo la seguridad de la empresa es demasiada alta, lo que lo

hace prácticamente imposible, al menos para un simple mortal como yo, hace un

tiempo como todo programador curioso, estuve tratando de hacer un poco de

pentesting en Facebook, buscando vulnerabilidades, pero lo único que encontré

fueron unos pequeños bugs no dañinos, que a la actualidad ya han sido

parchados.

Ahora empezamos

con la parte más atractiva del post, voy a enseñarles los métodos más comunes

que usan los “crackers” y verdaderos “niños ratas” para tratar de entrar a tu

cuenta.

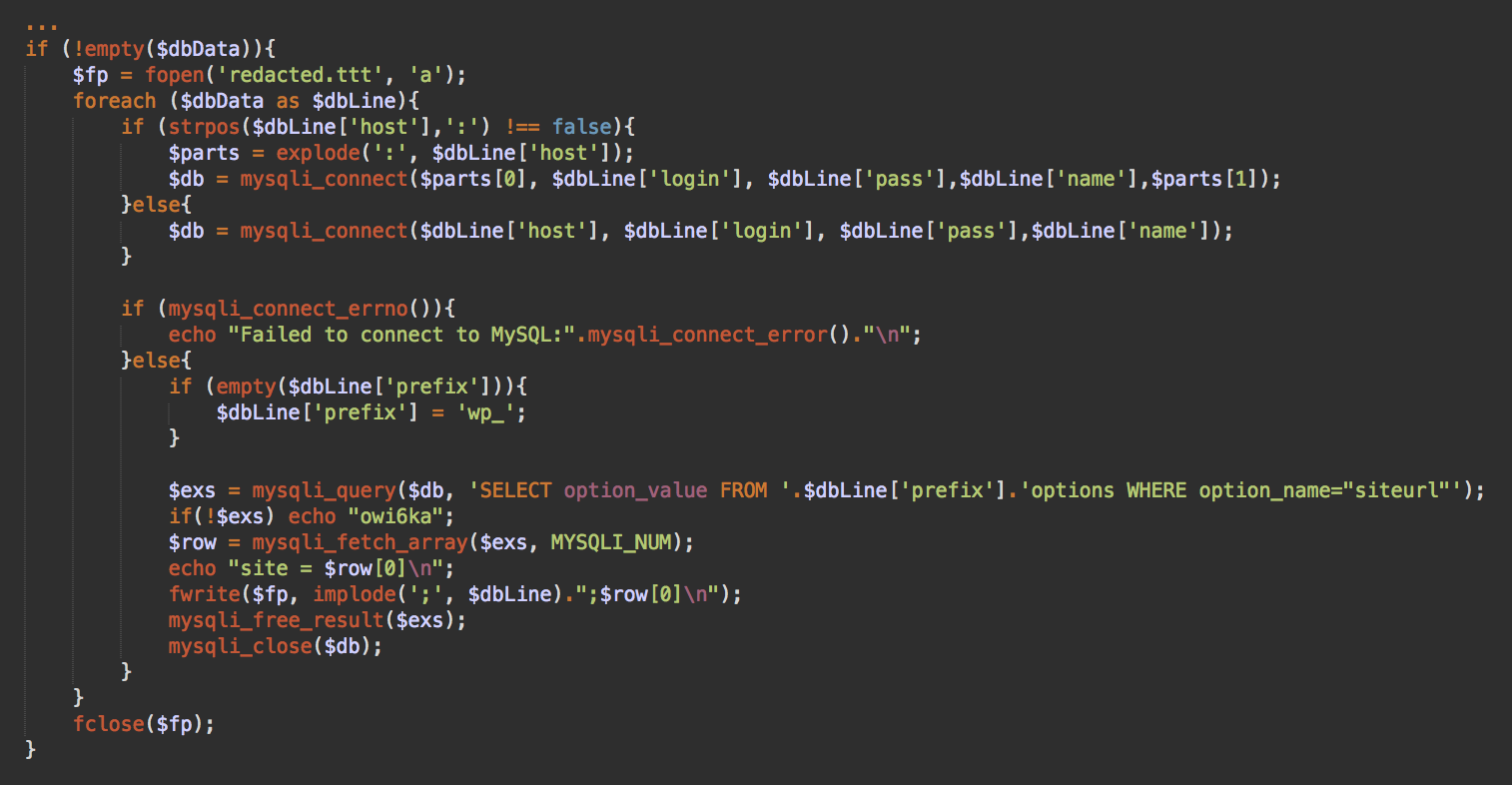

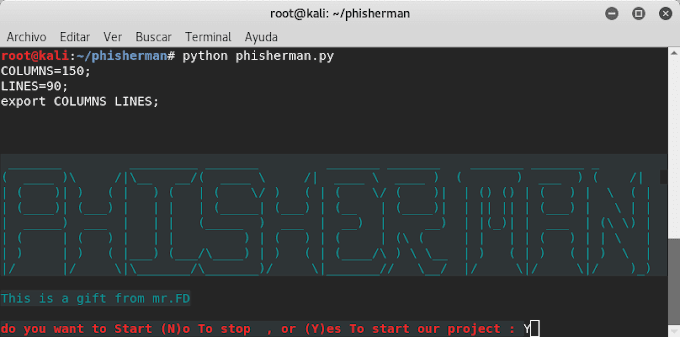

Phishing / Scam

Este podría ser

el método más usado por los atacantes cibernéticos y niños ratas, para tratar

de hackear tu cuenta.

¿Qué es el

Phishing / Scam?

Bien, el scam es

básicamente un método de estafa, donde el atacante suplanta la identidad de una

empresa u organización, para conseguir datos de los clientes de la entidad

legítima, a como es el caso de Facebook.

El robo de la

cuenta se da cuando el atacante envía un enlace a una página falsa de Facebook,

la cual puede verse idéntica a la original, usando ingeniería social para

engañar a la víctima el estafador hace que ésta ingrese sus datos, los cuales

son capturados y enviados a un servidor remoto, y quedando en manos del

cibercriminal.

¿Cómo puedo

protegerme de un phishing?

Es sencillo,

antes de ingresar a un link que alguien te envíe, que alguna página te

redirija, u otra situación, lo primero que hay que hacer es comprobar si el

dominio es el correcto, ¿pero qué es el dominio?, el dominio es la URL o

dirección del sitio web, por ejemplo la del sitio real de Facebook sería; www.facebook.com,

si entraste a un sitio web que parece Facebook, y la dirección no coincide,

quiere decir que alguien está tratando de timarte.

DNS real de

Facebook: www.facebook.com

DNS de un

phishing: www.facebookcom.com,

www.facebookk.com,

www.facebook2019.com,

etc.

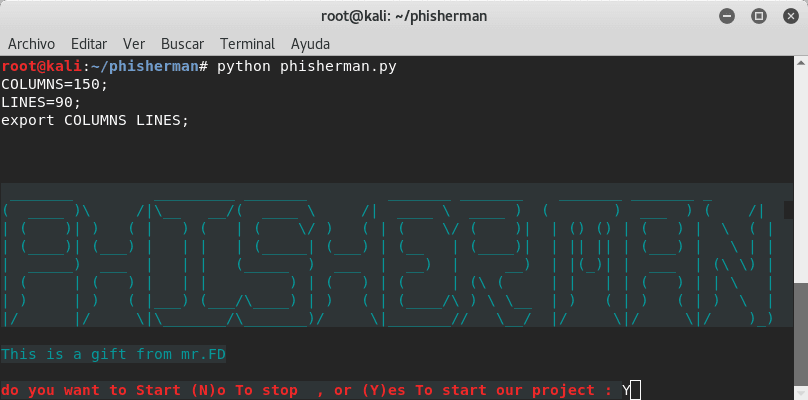

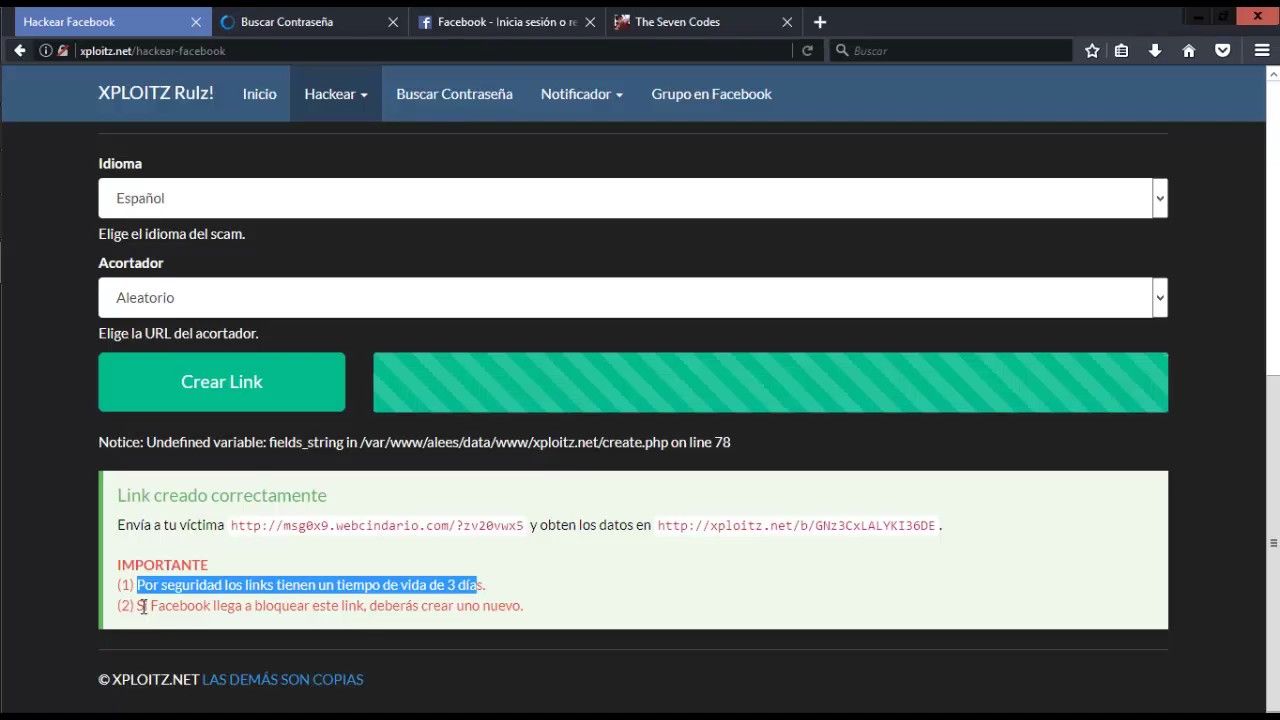

Xploitz

Los xploitz son

enlaces maliciosos generados automáticamente por un software, que funcionan al

igual que un phishing, te dirigen a una página falsa de Facebook donde el

atacante espera que a ingreses tus datos, para robarlos.

La forma de

evitar caer en estas estafas es la misma que los Phishing/ Scam.

Fuerza Bruta

Este tipo de

ataque se base prácticamente de tratar de adivinar la contraseña de la cuenta a

vulnerar, de manera que el atacante usa un diccionario con cientos, o miles de

posibles contraseñas, las cuales con ayuda de un software son probadas, hasta

encontrar la correcta y lograr el acceso, esto sin que Facebook detecte la

cantidad de intentos que se han hecho.

Cabe recalcar que

este tipo de ataques no son actualmente muy efectivos y se necesita demasiada

paciencia, al menos que el atacante sea muy bueno usando ingeniería social, y

haya recolectado suficiente información de la víctima como para crear un

diccionario, y que la víctima tengo una contraseña demasiado débil.

¿Cómo puedo

protegerme?

Creando una

contraseña fuerte, recomendado usar caracteres alfanuméricos, mezclar

mayúsculas y caracteres especiales.

No usar

contraseñas demasiada obvias, como tu nombre, tu fecha de nacimiento, etc.

Ejemplo

de contraseñas débiles:

jairomanuel1997,

manuel2015, firulais, el clásico 1234, etc.

Ejemplo

de contraseñas fuertes:

J41rom4nu3l#1997,

M4Nu3l2015#, F1rUl41$

Utilizando

contraseñas como estas últimas, aumentarás de forma importante la seguridad de

tu cuenta, no tengas miedo de no hacerlo porque las contraseñas difíciles se

olvidan, busca una libreta, o en tus notas del móvil anótalas de manera que las

tengas a mano cuando las necesites.

Nota: Toma este

consejo para todas tus contraseñas, no solamente Facebook.

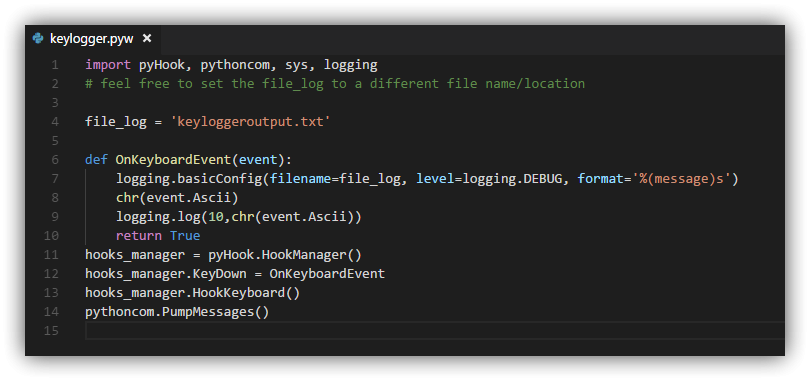

Keyloggers

Otro de los métodos

más populares para el robo de credenciales. Los keyloggers son softwares

maliciosos, que tienen la función de hacer captura de las pulsaciones de teclas

del dispositivo infectado, y enviar un registro a un servidor externo, donde el

atacante podrá ver todo lo que has escrito, sean contraseñas, usuarios, etc.

Los keyloggers

pueden venir ocultos en imágenes, videos, aplicaciones u otro tipo de archivos,

e instalarse y ejecutarse en segundo plano, por lo que es posible que no te des

cuenta cuando te infectes, y dependiendo de la efectividad del software es

probable que tu antivirus tampoco lo detecte.

¿Cómo puedo

protegerme?

Para protegernos

de este tipo de ataques, es necesario surfear la web cuidadosamente, no

realizar descargas desde páginas desconocidas o poco confiables, no instalar

aplicaciones de usuarios no certificados, descargar las aplicaciones desde su

sitio web oficial, cuidarte del amigo que sospechas que es medio niño rata.

Si tenes sospecha

de que has sido infectado con un keylogger, troyano u otro tipo de software

malicioso que tu antivirus no está detectando, acude a tu técnico de confianza.

RATs

Cave recalcar que

Los Rats (Remoting Administration Tools), o Herramientas de Administración

Remota, sin duda son uno de los métodos utilizados por los cibercriminales que

exponen tu privacidad de una forma alarmante. A como su nombre lo defiere, los

RATs son softwares creados para administrar un dispositivo desde otro, de

manera remota, es decir; controlar una computadora desde cualquier lugar,

usando otra computadora.

Los RATs se

inventaron de forma legal, y hay aplicaciones muy conocidas como Team Viewer,

HelpDesk, que son útiles para reuniones, y soporte técnico remoto, por lo tanto

para que alguien pueda acceder a tu ordenador mediante estas aplicaciones, es

necesario que vos le sedas el permiso, sin embargo, del lado del mal, los cyber

delincuentes han desarrollado softwares que son capaces de tomar control remoto

de tu dispositivo, sin necesidad de tu consentimiento.

Los RATs pueden

venir ocultos en cualquier software, supongamos que descargaste una aplicación

para bajar música, lo instalaste y aparentemente todo funciona en orden, sin

embargo el RAT se ejecuta en segundo plano, por lo que no te vas a percatar, y

éste crea un “Back door” o puerta trasera, donde realiza una conexión con el

ordenador del atacante, poniendo de esta manera en peligro tu privacidad. El atacante podría tener acceso a tus datos importantes, y más enfermo e inquietante aún, podrían hasta grabarte por medio de tu cámara, y micrófono.

¿Cómo puedo

protegerme?

Para protegernos

de este tipo de ataques, es necesario no instalar aplicaciones de orígenes

desconocidos.

También existen métodos más avanzados, y de mayor complejidad, de los cuales hablaré en otra ocasión.

Espero que esta información te sea útil, podes seguirme en mis redes sociales, para estar enterado de mi contenido :D

0 Comentarios